本篇目录:

- 1、如何用GDB进行调试

- 2、AndroidStudio基本debug调试技巧纵览

- 3、Android逆向工程师是做什么的

- 4、Android逆向-GDB调试无符号so

- 5、android应用怎样防止别人动态调试

- 6、android怎么动态调试dex

如何用GDB进行调试

但是我们还是有办法来调试宏,这个需要GCC的配合。在GCC编译程序的时候,加上-ggdb3参数,这样,你就可以调试宏了。另外,你可以使用下述的GDB的宏调试命令来查看相关的宏。

输入命令brewupdate来更新homebrew的软件库,更新完成后再次查询即可看到已经有gdb安装包喽。输入命令brewinstallgdb即可以进行gdb调试器的安装了,安装过程如下所求。

: 对于在应用程序中加入参数进行调试的方法: 直接用 gdb app -p1 -p2 这样进行调试是不行的。

对于在应用程序中加入参数进行调试的方法:直接用 gdb app -p1 -p2 这样进行调试是不行的。

AndroidStudio基本debug调试技巧纵览

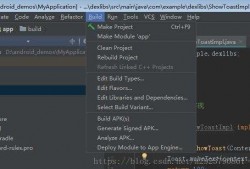

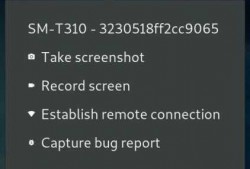

1、启动Android Studio打开一个demo程序,如图:点击工具栏的调试按钮或者点击菜单“Run”-“Debug...”,如图:在”Choose Device“对话框中,选择设备,如图:设置好断点,然后让应用程序断下来。

2、方法/步骤 在android studio中新建默认的android应用app。点击菜单栏的“Run”-“Attach debugger to Android process”。然后会打开“Choose Process”窗口。选中要调试的进程,然后点击ok。

3、设置断点 开启调试会话,点击红色箭头指向的小虫子,开始进入调试。IDE下方出现Debug视图,红色的箭头指向的是现在调试程序停留的代码行,方法f2()中,程序的第11行。红色箭头悬停的区域是程序的方法调用栈区。

4、启动android studio并创建一个项目,如下图:设置好断点,然后让应用程序断下来,(在红线区单击即可,设置好了有一个红点),如图:点击工具栏的调试按钮或者点击菜单“Run”-“Debug...”即可。

5、修改Android Studio(以下简称AS)的内存配置 因为在导入源码时需要消耗大量内存,所以先修改IDEA_HOME/bin/studio.vmoptions中-Xms和-Xmx的值。文档中使用的是748m, 可自行修改。

Android逆向工程师是做什么的

有。逆向工程师负责安卓程序的加解密和数据传输剖析、拆解、逆向等作业;逆向APK,了解运转进程;Andorid本地提权获得root权限。熟练把握软件逆向静态剖析、动态调试、代码盯梢等。

你好,安卓逆向一般指的是做安卓逆向开发,职位也类似于正向开发的JAVA程序员;但是需要具备很多的知识储备,JAVA正向开发,底层的C,汇编语言,了解各种协议算法加解密,会脱壳加固,比较多哈。

不犯法。Android逆向工程师主要负责不同应用程序能兼容其公司的产品,让自己能在其公司软件上顺利运行等工作。这只是一种用于APP漏洞检测的技术,主要使用方向是网络安全。

android通过逆向工程破解软件本身并不违法,往别人的电脑里面做了窃听东西,android逆向工程师犯法。android逆向工程师是信息安全工程师,负责Android应用的逆向安全开发工作,还原Android应用程序的运行大致流程及加密算法等。

不犯法。逆向工程师主要负责不同的应用程序能兼容其公司的产品,让他们能在其公司软件上顺利运行等工作。开展Android相关程序的逆向分析工作,分析APP的通信接口及算法。

就是ANDROID程序的目标代码反向到JAVA源程序,不是反汇编,是返JAVA。一般WINDOWS下.exe只能反汇编。但JAVA是解释执行,伪编译生成的是中间 机器码,可以逆向到源程序,但没有了注释。

Android逆向-GDB调试无符号so

在ida弹出的”Add map”窗口中,一律点击”Cancle”按钮。

: 对于在应用程序中加入参数进行调试的方法: 直接用 gdb app -p1 -p2 这样进行调试是不行的。

在研究过程中发现jni层在编译时生成2个so,带符号的是obj/local目录下的so,apk中编译好的的so是可以不带符号的,此时用gdb调试,吧文件设置为带符号的so,即可调试。

ARM/X86/MIPS汇编语言-分析so库时可能需要阅读大量的反汇编代码。

调试检测 对调试器的检测(ida,gdb,strace, ltrace等调试工具)a.父进程检测 b.当前运行进程检测 例如对android_server进程检测。

gdb 由于是调试运行的进程,不是可执行文件,后面不需要跟任何参数。

android应用怎样防止别人动态调试

调试检测 对调试器的检测(ida,gdb,strace, ltrace等调试工具)a.父进程检测 b.当前运行进程检测 例如对android_server进程检测。

防逆向:通过DEX 文件加壳以及DEX 虚拟化等技术,防止代码被反编译和逆向分析。防篡改:通过校验 APK 开发者签名,防止被二次打包,植入广告或恶意代码。

可以考虑对应用进行加密保护,通过使用APP加壳技术,可以有效保护自己的核心代码算法,提高破解、盗版程序和二次打包的难度;技术层面,APP加壳可以缓解代码注入、动态调试、内存注入攻击,加强了APP的安全。

后的移动应用具备防逆向分析、防二次打包、防动态调试、防进程注入、防数据篡改等安全保护能力。移动应用渠道监测需要对应用推广和运营数据进行监测,实时更新应用上架渠道运行情况,查看下载链接是否失效。

)APKtool 2)dex2jar 3)jd-gui 4)签名工具 当然反编译工具也有很多方面的,按需要自己搜。

android怎么动态调试dex

1、?在Android中支持动态加载dex文件的两种方式:DexClassLoader:这个可以加载jar/apk/dex,也可以从SD卡中加载,也是本文的重点 PathClassLoader:只能加载已经安装到Android系统中的apk文件。

2、这种方式需要先下载并编译Android源代码,然后找到需要修改的Java类,在Java字节码中修改控制流,再重新编译和打包应用程序。这种方式相对于Java字节码插桩更加复杂,需要具备一定的Android源码编译和调试能力。

3、sdk编译的工程打包成一个安装程序文件,格式为apk。APK文件其实是zip格式,但后缀名被修改为apk,通过UnZip解压后,可以看到Dex文件,Dex即Android Dalvik执行程序,你可以在安装Android操作系统的手机中执行即可安装。

4、首先设置手机:打开手机设置--开发者选项--勾上USB调试允许USB线调试,用USB线连接PC机与Android手机,手机会自动安装一些驱动到电脑。完成连接后电脑处出现USB连接图标,表示连接成功。

到此,以上就是小编对于手机上动态调试apk的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。