本篇目录:

如何反编译android应用以及重编译,签名和对齐优化

反编译和重编译工具apktool:Google Code下载,按平台下载(一个apktool-install-platform-ver-tar.bz2,一个apktoolver.tar.bz2,下载完成后解压至.\workspace\apktoolbox\bin 密钥文件,共4组。

方法/步骤 首先我们新建一个android项目,里面只有一个MainActivity,而且主界面只会显示一个字符串:你好。下面,我们切换到这个项目生成的apk文件所在的目录,可以看到有一个hellodemo.apk。

只要在电脑任意“非分区根目录”,【鼠标右键】点击相关文件,即可编译操作。

APK文件反编译工具 ApkTool v0.0用于直接反编译APK文件,同时也会反编译dex文件。 DEX文件反编译工具 Baksmali/Smali v0.2专门用来反编译Dex文件,可以跟ApkTool兼容使用。

我感觉就是压缩工具出了问题,然后我去下个“好压”(这不是广告啊),然后就能正常反编译了。

安卓app360加固怎么反编译

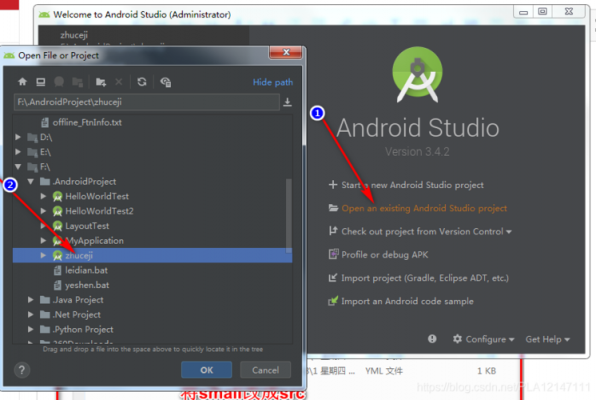

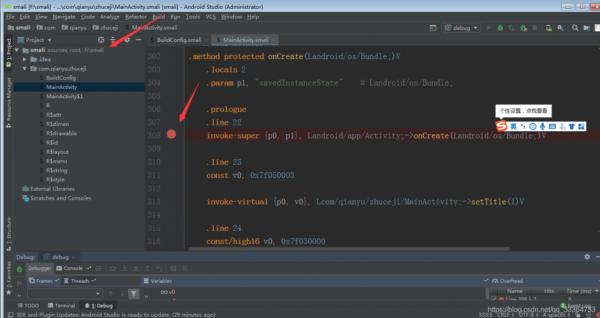

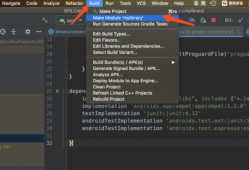

首先可以通过使用ApkTool、Jeb、baksmali/smali等反编译工具,反编译apk安装包,图1为调用baksmali文件的截图。解包后可以看到所有文件列表,找到需要修改的smali文件,这里修改的是MainActivity.smali,如图2。

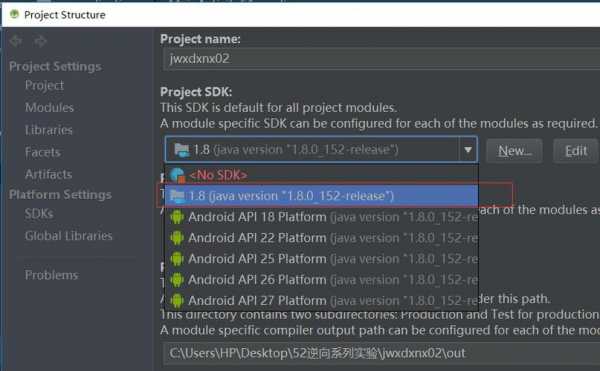

首先配置好Java的环境,在将apk重命名为*.zip,然后解压zip文件,就可获得AndroidManifest.xml文件,此时该文件无法打开,接下来就要用上面的AXMLPrinterjar工具。

给加固的软件换包名方法:选择任意一个APP反编译软件。打开AndroidManifest.xml,APP的包名就记录在该文件中。在AndroidManifest.xml中,搜索package=,该参数记录APP报名。APP的报名均以com.开头。

对PC端来讲伪加密的APK没法被解包无法被反编译,但是对android系统来说它完全不会影响正常的安装运行(对2以前的系统)。

android怎么动态调试dex

1、?在Android中支持动态加载dex文件的两种方式:DexClassLoader:这个可以加载jar/apk/dex,也可以从SD卡中加载,也是本文的重点 PathClassLoader:只能加载已经安装到Android系统中的apk文件。

2、sdk编译的工程打包成一个安装程序文件,格式为apk。APK文件其实是zip格式,但后缀名被修改为apk,通过UnZip解压后,可以看到Dex文件,Dex即Android Dalvik执行程序,你可以在安装Android操作系统的手机中执行即可安装。

3、dex控制流的实现主要有两种方式:Java字节码插桩和Android源码编译。Java字节码插桩:Java字节码插桩是指在Java源代码编译成dex文件之前,通过插入自定义的Java字节码实现控制流的修改。

Android破解第三方App

使用第三方应用市场:一些第三方应用市场(如豌豆荚、应用宝等)可能可以绕过白名单限制,安装和运行应用程序。但是,这些应用市场可能存在安全隐患,用户需要谨慎选择应用程序来源。

另外安装后的文件在系统里也可找到,用re管理器,找另一个文件夹下的app文件夹,里面就是你所安装过的所有文件,直接复制。找到手机内存或内存卡粘贴就ok。以上文件都可在安卓论坛找到:木蚂蚁论坛、塞班等都有。

Android APP破解主要依靠利用现有的各种工具,如下:1)APKtool 2)dex2jar 3)jd-gui 4)签名工具 防止反编译,介绍一种有效对抗native层代码分析的方法——代码混淆技术。

Android APK运行环境依赖的文件/文件夹 res、DEX、主配文件Lib 只是简单的加密甚至没有任何保护措施。

到此,以上就是小编对于安卓代码调试的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

发表评论